-

Кошелек или жизнь

Кошелек или жизнь

Эволюция "фабрики вымогателей", последний квартал 2009 года

Наступил Новый, 2010 год. Во всем мире праздничное затишье: офисы и магазины закрыты, на улицах почти никого. Все отдыхают после главного праздника и готовятся отмечать новые. Но не везде ситуация так спокойна и благополучна: русский сектор Интернета все еще лихорадит после масштабной эпидемии, которую устроили в конце уходящего года многообразные троянские вымогатели.

Для справки: троянский вымогатель (Trojan-Ransom) - вредоносная программа, нарушающая целостность пользовательских файлов, работоспособность отдельного программного обеспечения или операционной системы в целом, и требующая от пользователя заплатить за восстановление нарушенного функционала или поврежденных файлов.

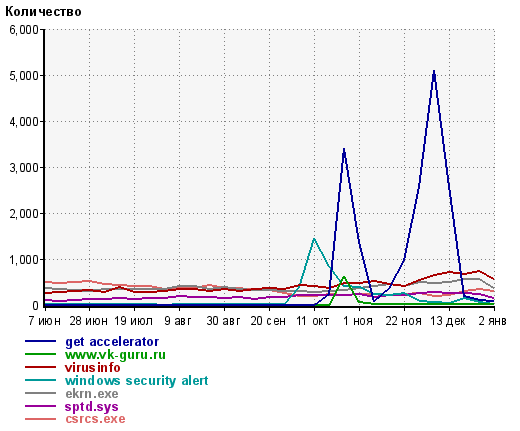

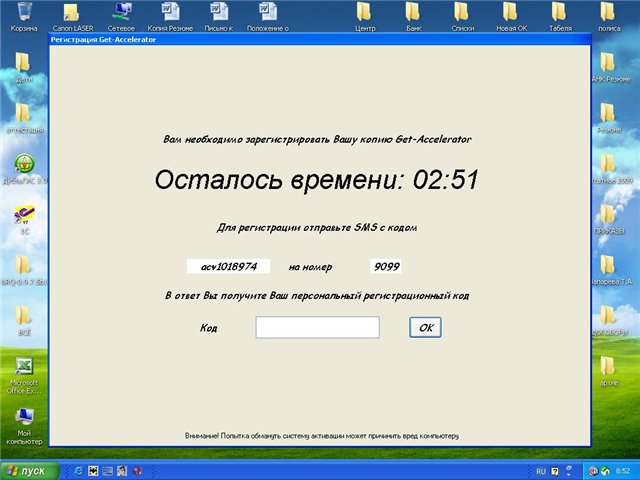

Мы употребили здесь слово "многообразные", но, пожалуй, в этом случае было бы правильнее сказать "однообразные": работа злоумышленников, постоянно изготавливавших все новые и новые вредоносные продукты, напоминала работу на конвейере. С завидной периодичностью (примерно раз в две недели) "фабрика вымогателей" выпускала очередной образец вредоносной программы, с однотипным названием, скроенным по одному лекалу и составленным из одних и тех же слов, и с одной и той же схемой работы: баннер-окно высокого приоритета, которое нельзя ни закрыть, ни свернуть, с текстом о якобы нарушенном лицензионном соглашении и требованием отправить платное SMS-сообщение на особый номер, чтобы получить код разблокирования.

Надо, однако, признать, что функционал вредоносных программ все время совершенствовался, от версии к версии становясь все более изощренным. В этой статье мы и поговорим о том, как развивались вредоносные продукты, сходившие с конвейера "фабрики вымогателей", на основе сведений из информационных бюллетеней VirusInfo (см. раздел Инфекция дня).

1. "Get Accelerator" (Trojan-Ransom.Win32.Agent.gc)

Первым образцом троянских вымогателей, вызвавших масштабную эпидемию, был вредоносный продукт под самоназванием "Get Accelerator". Он был занесен в базу данных "Лаборатории Касперского" как "Trojan-Ransom.Win32.Agent.gc", антивирусные продукты Dr. Web называют его "Trojan.Winlock.366", а BitDefender эвристически определил его как "Gen:Trojan.Heur.Hype.cy4@aSUBebjk".

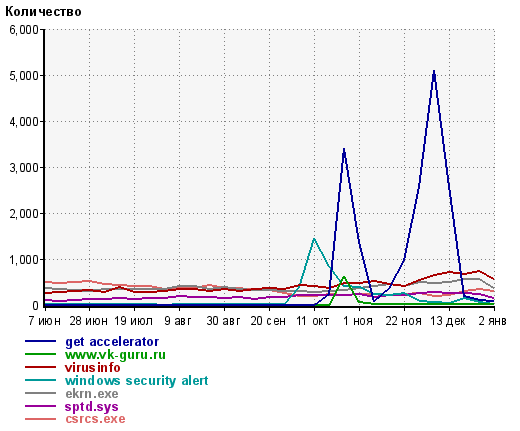

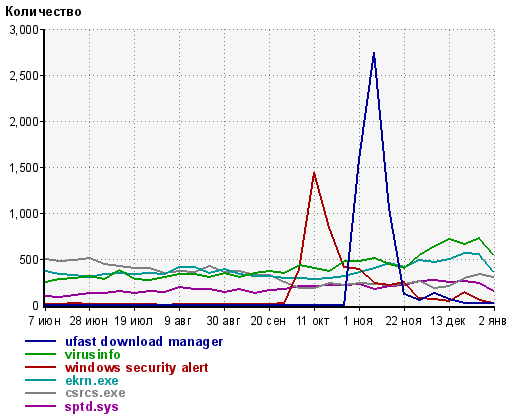

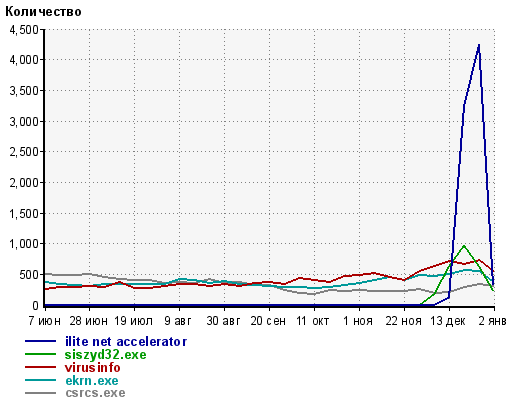

Первые случаи заражения этой программой мы увидели примерно в середине октября минувшего года. К началу третьей декады произошел резкий всплеск инфекции, который, к слову сказать, повторился ближе к концу года; эпидемические всплески отчетливо видны на суммарном графике поисковых запросов, составленном по данным аналитического сервиса LiveInternet.

Рис.1. Количество поисковых запросов определенного типа, суммарное

Рис.1. Количество поисковых запросов определенного типа, суммарное

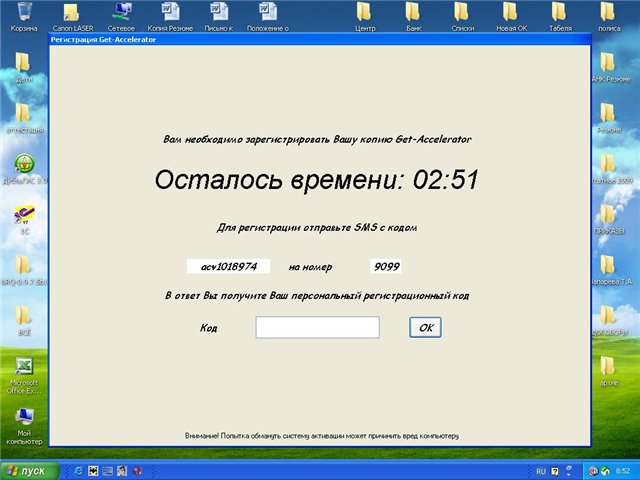

"Get Accelerator" был, в сущности, одним из примитивных представителей продукции "фабрики вымогателей". Пользователю отображалось обычное окно приложения без элементов управления, какое относительно просто изготовить в визуальной среде программирования, с парой угрожающих надписей и таймером; при этом нарушалась корректная работа сетевого подключения, что не позволяло пользователю выходить в сеть Интернет.

Рис.2. Снимок экрана компьютера, пораженного "Get Accelerator"

Рис.2. Снимок экрана компьютера, пораженного "Get Accelerator"

Вредоносная программа состояла из двух компонентов - драйвера %WinDir%\dmgr134.sys и внедряемой динамической библиотеки %system32%\{991F0AD1-DA5D-4dc3-B0BA-F46BA0F1D3CB}.dll; оба компонента были отчетливо видны в результатах исследования системы AVZ, имена их были фиксированными, что позволяло составить стандартные рекомендации по их удалению:

***

Для удаления типичного представителя Trojan-Ransom.Win32.Agent.gc (Get Accelerator) с обычного домашнего или офисного ПК необходимо выполнить скрипт в AVZ:

Код:

begin

SearchRootkit(true, true);

SetAVZGuardStatus(true);

QuarantineFile('%WinDir%\dmgr134.sys','');

QuarantineFile('%System32%\{991F0AD1-DA5D-4dc3-B0BA-F46BA0F1D3CB}.dll','');

DeleteFile('%System32%\{991F0AD1-DA5D-4dc3-B0BA-F46BA0F1D3CB}.dll');

DeleteFile('%WinDir%\dmgr134.sys');

BC_ImportALL;

ExecuteSysClean;

BC_Activate;

RebootWindows(true);

end.

Операционная система перезагрузится.

***

"Get Accelerator" был актуален в течение 1-2 недель, после чего злоумышленники запустили в производство новую версию.

2. "uFast Download Manager" (Trojan-Ransom.Win32.SMSer.qm, Trojan.Win32.Agent.dapb)

Вторым представителем семейства стал т.н. "uFast Download Manager", получивший наименования "Trojan-Ransom.Win32.SMSer.qm" и "Trojan.Win32.Agent.dapb" в базах данных "Лаборатории Касперского" и "Trojan.Botnetlog.11" - по классификации Dr. Web; BitDefender вновь определил вредоносную программу эвристически, назвав ее "BehavesLike:Trojan.UserStartup".

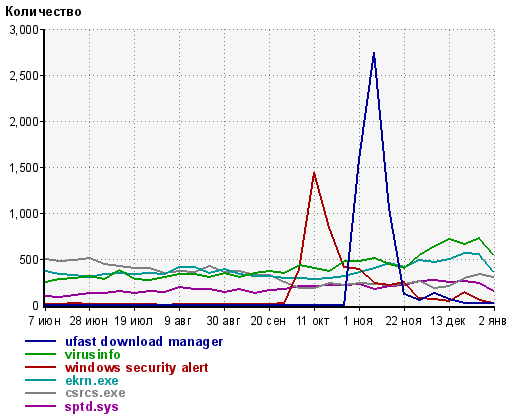

Атака этой вредоносной программы пришлась на начало ноября, когда первая волна "Get Accelerator" была уже погашена. На графике поисковых запросов вновь отчетливо виден эпидемический всплеск, хотя он был и не таким мощным, как у предыдущего образца.

Рис.3. Количество поисковых запросов определенного типа, суммарное

Рис.3. Количество поисковых запросов определенного типа, суммарное

В сравнении с "Get Accelerator" "uFast Download Manager" был устроен немного сложнее с точки зрения интерфейса и несколько проще в том, что касается реализации. Окно, отображавшееся пользователю, приобрело "полупрозрачный" вид, исчезла и рамка окна, характерная для "Get Accelerator"; надписи и требования, однако, остались все теми же. Основание для вымогательства также не изменилось: программа нарушала работу сетевого подключения. Иногда от пользователей поступали сообщения и о блокировке Диспетчера задач.

Рис.4. Снимок экрана компьютера, пораженного "uFast Download Manager"

Рис.4. Снимок экрана компьютера, пораженного "uFast Download Manager"

Вредоносный продукт на этот раз пытался имитировать "настоящий" менеджер загрузок - создавал свою папку в каталоге %UserProfile%\Application Data. Основной компонент на сей раз был один - исполняемый файл с опять же фиксированным именем типа %UserProfile%\APPLIC~1\UFASTD~1\PropetyuFastManage r.exe; он по-прежнему был отчетливо виден в протоколах AVZ и мог быть удален вместе с иногда застревавшим в системе дроппером при помощи стандартных рекомендаций:

***

Для удаления типичного представителя uFast Download Manager (Trojan-Ransom.Win32.SMSer.qm, Trojan.Win32.Agent.dapb) с обычного домашнего или офисного ПК необходимо выполнить скрипт в AVZ:

Код:

var

SP: string;

begin

SearchRootkit(true, true);

SetAVZGuardStatus(true);

SP:=RegKeyStrParamRead('HKEY_CURRENT_USER','Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders','Startup');

QuarantineFile(SP+'\zavupd32.exe','');

QuarantineFile('%UserProfile%\applic~1\ufastd~1\propet~1.exe','');

DeleteFile('%UserProfile%\applic~1\ufastd~1\propet~1.exe');

DeleteFile(SP+'\zavupd32.exe');

BC_ImportALL;

ExecuteSysClean;

ExecuteRepair(11);

BC_Activate;

RebootWindows(true);

end.

Операционная система перезагрузится.

Если после этих действий у Вас возникнет проблема соединения с сетью, сделайте следующее:

- В диспетчере устройств Windows удалите сетевой адаптер

- Обновите конфигурацию оборудования. Старое соединение исчезнет и появится новое, которое можно переименовать в привычный вид.

***

Просуществовав несколько недель, "uFast Download Manager" был вскоре сменен обновленной версией "Get Accelerator".

3. "Get Accelerator" - 2

После падения "uFast Download Manager" злоумышленники вернулись к "брэнду" "Get Accelerator". Под старым именем вышла новая модификация вредоносной программы, остававшаяся актуальной почти месяц.

В сравнении с предыдущими версиями авторы "продукта" сделали шаг вперед: предприняли попытку защитить свое творение от антивирусных консультантов и их инструментов. Во-первых, появилось случайное имя вредоносного драйвера, а, во-вторых, этот же драйвер занялся маскировкой внедряемой библиотеки aekgoprn.dll, подставляя вместо пути набор цифр. Впоследствии авторы вообще отказались от особого драйвера и вместо этого стали модифицировать системные драйвера, усложняя тем самым процедуру лечения. С этого момента "фабрика вымогателей" уже не выпускала образцов, для которых можно было бы предложить стандартный скрипт AVZ.

Однако, как выяснилось, все это были еще цветочки. Гром грянул позже, в начале декабря.

4. "iMax Download Manager" (Packed.Win32.Krap.w)

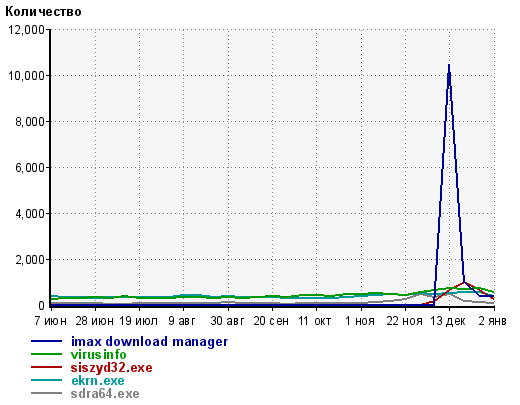

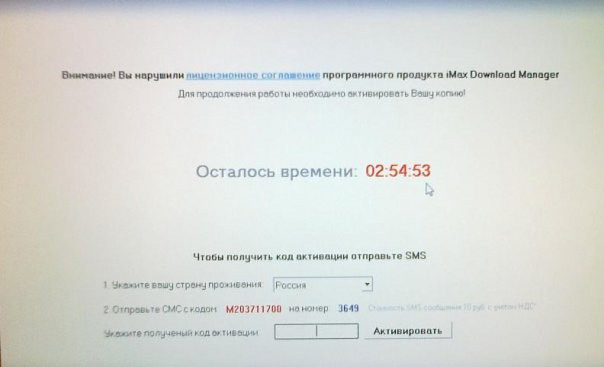

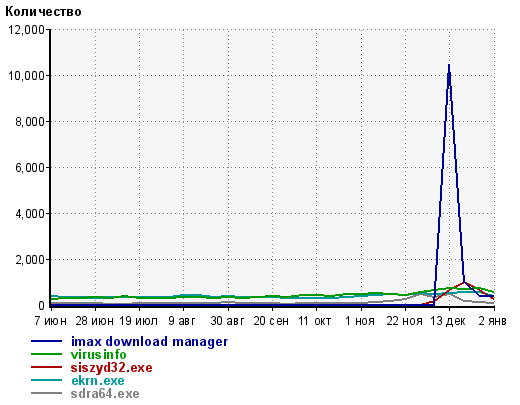

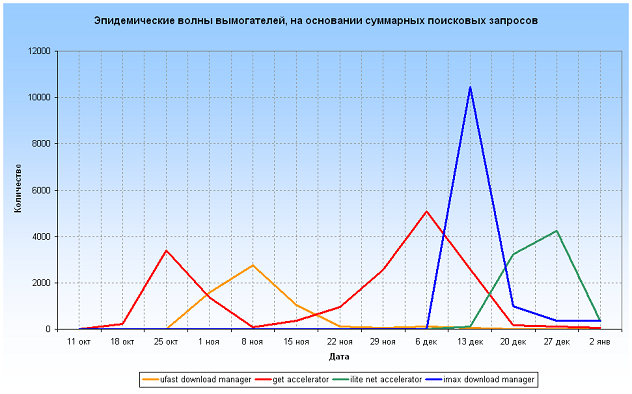

Удар, нанесенный этим вредоносным продуктом, пришелся на 8-9 декабря. "iMax Download Manager" в разы превзошел всех своих предшественников как по масштабам эпидемии, так и по вредоносному функционалу. На момент атаки определить его были способны только продукты "Лаборатории Касперского", да и то эвристически - по подозрительному упаковщику файла.

В том, что касается масштабов эпидемии, достаточно привести несколько цифр:

- 9 декабря на лечебном сервисе VirusInfo были побиты рекорд одновременного присутствия (без малого 1 000 человек онлайн одновременно) и рекорд суточной посещаемости (впервые в истории портала он превысил 20 000 уникальных посетителей в сутки),

- информационный бюллетень о вредоносной программе "iMax Download Manager" за два дня был просмотрен порядка 10 000 раз,

- суммарное количество поисковых запросов (на графике) превысило 10 000 - в 2 раза больше, чем предел для "Get Accelerator", и в 4 раза больше, чем для "uFast Download Manager".

Рис.5. Количество поисковых запросов определенного типа, суммарное

Рис.5. Количество поисковых запросов определенного типа, суммарное

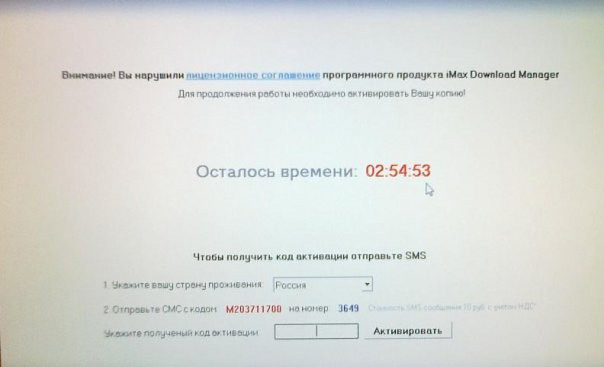

В области вредоносного функционала авторы также продемонстрировали большой "прогресс". "iMax Download Manager", помимо традиционного вымогательства, оказался способен:

- мешать запуску и работе антивирусных инструментов и сканирующих утилит,

- блокировать Диспетчер задач и Редактор реестра,

- препятствовать загрузке Windows в безопасном режиме,

- выключать Восстановление системы Windows.

Рис.6. Снимок экрана компьютера, пораженного "iMax Download Manager"

Рис.6. Снимок экрана компьютера, пораженного "iMax Download Manager"

Само собой, что о стандартных скриптах для антивирусных инструментов речь здесь уже не шла. Усилия антивирусных консультантов сосредоточились на двух способах решения проблемы - загрузке в обход операционной системы или поиску способов подбора т.н. "кода активации".

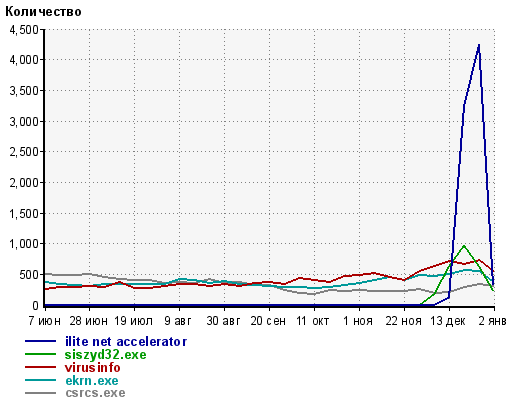

Не успела погаснуть волна этого вредоносного ПО, как последовала еще одна - более слабая, сопоставимая с масштабами волны "uFast Download Manager".

4. "iLite Net Accelerator" (Packed.Win32.Krap.w)

Вредоносный продукт под названием "iLite Net Accelerator" - это в сущности тот же "iMax Download Manager", выпущенный под другим именем. Для него даже не потребовался отдельный бюллетень в разделе "Инфекция дня". Отличия его от "старшего брата" незначительны и состоят скорее в типе цифрового кода для отправки в SMS-сообщении и собственно номере для отправки. Волна инфекции, однако, вышла вполне ощутимой.

Рис.7. Количество поисковых запросов определенного типа, суммарное

Рис.7. Количество поисковых запросов определенного типа, суммарное

Для "iMax Download Manager" и "iLite Net Accelerator" в настоящее время существуют, как было уже сказано, два основных типа лечения. Первый разработан специалистами VirusInfo и состоит в использовании загрузочного диска, содержащего антивирусную сканирующую утилиту:

***

1) Загрузить и сохранить на диск установочный пакет антивирусной лечащей утилиты AVPTool от Лаборатории Касперского (описание см. здесь: http://support.kaspersky.ru/viruses/avptool2010?level=2, ссылка для загрузки: http://devbuilds.kaspersky-labs.com/devbuilds/AVPTool/ );

2) Подготовить загрузочный компакт-диск, позволяющий загружать ПК с обход ОС Windows и запускать лечащие утилиты (подробнее о создании и использовании LiveCD см. здесь: http://virusinfo.info/showthread.php?t=15927 ), или попытаться войти в пораженную ОС при помощи другой учетной записи;

3) Запустить утилиту AVPTool и провести полное сканирование ПК;

4) Перезагрузить компьютер.

Обращаем ваше внимание на то, что уничтожение вредоносных DLL при помощи AVPTool не позволяет полностью излечить пораженную ОС. После сканирования и перезагрузки мы настоятельно рекомендуем вам пройти остаточное лечение на VirusInfo, подготовив протоколы исследования системы в соответствии с Правилами оформления запроса.

***

Однако данный способ требует от пользователя определенных навыков и к тому же не всегда применим (в частности, нередко вредоносный продукт поражает нетбуки, которые не снабжены CD-приводом). Если первый способ не подходит, остается другой - подбор "кода разблокировки" вместо отправки SMS-сообщения. Получить код вы можете одним из двух вариантов:

1) Использовать сервис разблокировки, любезно предоставленный нам "Лабораторией Касперского":

>>> http://virusinfo.info/deblocker/

2) Обратиться в службу поддержки поставщика, обслуживающего указанный на баннере вредоносного ПО короткий номер, с просьбой выдать вам код разблокирования. Согласно данным компании МТС, наиболее часто используемый мошенниками номер 3649 принадлежит поставщику "Контент-провайдер Первый Альтернативный, ЗАО"; по сведениям, имеющимся в распоряжении VirusInfo, техническая поддержка указанного поставщика достаточно оперативно отвечает на запросы пользователей и с готовностью выдает им соответствующие коды разблокирования.

Следует, однако, помнить, что каким бы вымогателем ни был поражен ваш ПК, ни в коем случае нельзя делать двух вещей:

а) выполнять требования злоумышленников и выплачивать им "выкуп",

б) заниматься самолечением или следовать советам шарлатанов от компьютерной медицины (например, "удали все файлы из папки system32" - гарантированный способ умертвить Windows).

Помимо перечисленных нами образцов, существует еще некоторое количество более мелких представителей этой группы - "File Downloader", "Toget Access" и им подобные.

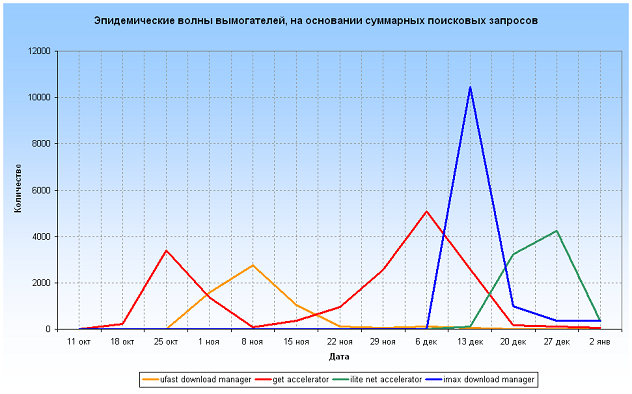

И в заключение нашей статьи приведем любопытный график - объединенные данные по эпидемическим всплескам вымогателей:

Рис.8. Общие данные по активности вымогателей

Рис.8. Общие данные по активности вымогателей

Эпидемия продолжается. Выводы делать вам...

[I]Nick Golovko

NCFU lecturer, information security specialist[/I]

-

Будь в курсе!

Будь в курсе!

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

-

Junior Member

- Вес репутации

- 58

попробовал подобрать код разблокировки, но он выдаёт не только цифры, а символы и знаки----а в это окно кроме цифр больше ничего невозможно ввести

Добавлено через 2 часа 53 минуты

изголился таки и вставил код в форму - ну и что и ожидал - не работает

Последний раз редактировалось viktur1; 07.01.2010 в 18:46.

Причина: Добавлено

-

Рекомендуется даже после угадывания кода и снятия окна делать логи в разделе Помогите. Часто в системе остаются "хвосты", которые лучше удалить.

-

-

Junior Member

- Вес репутации

- 58

С неделю назад заполучил гада, который точь в точь соответствует

4. "iMax Download Manager" (Packed.Win32.Krap.w)

с блокированием редактора реестра.

Про диспетчер задач ничего не скажу, тк пользую AnVirTaskManeger, который запускался, сообщал о новом элементе в авторане, но не работал.

В безопасном режиме гадкое сообщение не выплывало, но редактор реестра был по-прежнему недоступен.

Свежий КуреИт ничего не нашел (скачан с другого компа).

Утилита Касперского - тоже самое.

Суточной давности бесплатный Авир (мой штатный а/вирь) не нашел ничего.

Довольно древний ComboFix, случайно оставшийся на диске (я его после профилактического сканирования обычно удаляю) снес всю гадость за один проход и разблокировал реестр. Единственное последствие - прекратил автоматически подключаться в ИЕ7 настоящий ДаунлоадМастер (по правому клику подключается нормально, в ГугльХроме работает по-прежнему).

В заключение считаю необходимым отметить, что я совершенно не специалист в предмете и все вышеизложенное - не более, чем информация к размышлению и повод для комментариев тому, кто фтеме.

-

Junior Member

- Вес репутации

- 58

А если подобный вирус заблокировал мне выход в интернет? Да я знаю что нужно отредактировать файл Hosts ну и еще пару способов есть, но их правда реально провернуть, когда на весь экран красуется %сами знаете что красутеся на новых версиях вируса%? Как я могу воспользоваться http://virusinfo.info/deblocker/ ? Можно ли где нибудь заполучить эту же базу разблокировки просто в текстовом файле или хотя бы в какой другой форме, не требующей наличия интернета? Здесь http://news.drweb.com/show/?i=304 напрмиер генератор ответов не закреплен за сетью. Мжно сохранить страницу на жестком диске и она будет работать (самая нижня таблица на странице) но база там уж очень мала.

Последний раз редактировалось MBTY; 09.01.2010 в 14:19.

-

Junior Member

- Вес репутации

- 62

Скажите, или дайте ссылку, пожалуйста, на то, чтобы узнать, как можно выполнить скрипт в АВЗ если эта зараза блокирует запуск этой программы, и даже при попытке просто войти в папку с файлом AVZ, вырубает компьютер даже в безопасном режиме? Спс

И еще один банальный вопрос - у родственников комп пустой. То есть никаких важных файлов не имеется и проще форматнуть системный диск С и переустановить за полчаса систему. Так вот - могут ли файлы гетакселератора находится на втором диске Д и потом лезть в систему? или формат системного диска С - все решает уверенно?

-

Где бы файлы ни были, а ссылки на них в реестре больной системы. Так что формат решает. Но я бы потренировался на кошках. Пригодится.

-

-

Сообщение от

rodmanizer

Скажите, или дайте ссылку, пожалуйста, на то, чтобы узнать, как можно выполнить скрипт в АВЗ если эта зараза блокирует запуск этой программы, и даже при попытке просто войти в папку с файлом AVZ, вырубает компьютер даже в безопасном режиме? Спс

не дадим. Лайв СД Вам в руки и искать зловредов по реестру "больного".

А если серьезно, то кроме AVZ есть еще утилиты которые позволяют исследовать систему и увидеть аномалии.

Павел

AVZ HijackThis помощь с 10-00 до 18-00МСК

Windows7, SEP(work)

WindowsXP KIS(home)

На up не реагирую

-

-

Junior Member

- Вес репутации

- 58

Прошу помощи. Попала на троян. Деактивировала, но вот подходящего по описанию, у вас на страничке, антивируса не нашла. В выскакивающем окне не было отсчета времени, а какая-то картинка с порносайта. Выскакивало спустя минуту-две после загрузки компа(даже при отключеном интернете), и не убиралось вообще. Через минуту блокировало все действия на компе. Загрузка или копирование фаилов тормозилось или вобще вставало. Какой антивирус посоветуете использовать?

Последний раз редактировалось Аляна; 15.01.2010 в 00:47.

-

Junior Member

- Вес репутации

- 63

Принесли мне ноутбук, ОС - Windows Vista, при загрузке в обычном режиме появляется курсор и все, диспетчер задач отключен, в безопасном - появляется на весь экран просьба с вводом кодом ответа. Я снял винт и подключил к ПК с KIS 2010 - он нашел 2 файла в Temporary Internet Files и удалил их. Но ноутбук не хочет до конца грузить Windows Vista, по прежнему зависает на курсоре рабочего стола, как в обычном, так и в безопасном режимах, диспетчер задач заблокирован. Посоветуйте, что можно предпринять в этой ситуации?

-

Junior Member

- Вес репутации

- 58

Могут. К сожалению. У меня 2 операционки на компе ХР и 7, подцепил дрянь на семерке, увы, хваленая MS Essentials оказалась не на высоте и в мой комп под видом обновления Adobe Flash Player 10 влетело стадо слонов-троянов, всего 16! Влетело во все диски где были папки Windows, очистить удалось благодаря запуску другой ОС ХР и Касперскому - полной проверке плюс надо банально вычистить все корзины TEMP&RECYCLER на всех дисках!

Добавлено через 20 минут

Сообщение от

akalibr

Принесли мне ноутбук, ОС - Windows Vista, при загрузке в обычном режиме появляется курсор и все, диспетчер задач отключен, в безопасном - появляется на весь экран просьба с вводом кодом ответа. Я снял винт и подключил к ПК с KIS 2010 - он нашел 2 файла в Temporary Internet Files и удалил их. Но ноутбук не хочет до конца грузить Windows Vista, по прежнему зависает на курсоре рабочего стола, как в обычном, так и в безопасном режимах, диспетчер задач заблокирован. Посоветуйте, что можно предпринять в этой ситуации?

Поврежден файл SVHOST Попробуйте режим repair mode (восстановление системы с установочного диска Виста) ->F8 при загрузке -> repair your computer-> System Restore-> выберите последнюю точку восстановления системы. Должно помочь. На семерке работает, значит и у вас пойдет. УДАЧИ!

Последний раз редактировалось Doctor Igla; 18.01.2010 в 17:09.

Причина: Добавлено

-

Junior Member

- Вес репутации

- 58

У друзей заражение происходило так:им предлагали скачать adobe flash player 16 или 18(точно не помню) для просмотра flash роликов,после этого появлялось это окно

-

Сообщение от

Doctor Igla

в мой комп под видом обновления Adobe Flash Player 10 влетело стадо слонов-троянов, :

Интересно, как можно обновлять Adobe, чтобы попасть. Ведь Adobe Flash Player можно обновить на официальном сайте Adobe. Даже не можно, а нужно

-

-

Сообщение от

SDA

Интересно, как можно обновлять Adobe, чтобы попасть. Ведь Adobe Flash Player можно обновить на официальном сайте Adobe. Даже не можно, а нужно

На сайте с "видеоприколами" или порновидео. Много сейчас таких сайтов с троянами. При попытке просмотра видео выскакивает "Установите Flash Player 10"

Добавлено через 2 минуты

Сообщение от

Аляна

Прошу помощи. Попала на троян. Деактивировала, но вот подходящего по описанию, у вас на страничке, антивируса не нашла. В выскакивающем окне не было отсчета времени, а какая-то картинка с порносайта. Выскакивало спустя минуту-две после загрузки компа(даже при отключеном интернете), и не убиралось вообще. Через минуту блокировало все действия на компе. Загрузка или копирование фаилов тормозилось или вобще вставало. Какой антивирус посоветуете использовать?

Вот описание этого вируса:

http://virusinfo.info/showthread.php?t=66935

Последний раз редактировалось bolshoy kot; 18.01.2010 в 22:14.

Причина: Добавлено

-

Качать обновления Flash Player на порнушных сайтах, кликая на выскакивающий банер, от великого ума.

-

-

Junior Member

- Вес репутации

- 60

Блокировка антивирусных утилит чаще всего реализуется через библиотеку, прописанную в ключе реестра AppInit_DLLs, который находиться в "HKLM/Software/Microsoft/WindowsNT/CurrentVersion/Windows". По-умолчанию значение параметра должно быть пустым.

Лечил несколько компов следующим методом: Загрузился через Windows Live CD (ERD Commander, Alkid Live CD и т. п.). Зашел в редактор реестра. Если по вышеуказанному адресу прописана какая-то длл-ка, запоминал путь к ней и удалял значение параметра. После перезагрузки запуск антивирусных утилит как правило становился возможным. Дальше удалял саму вирусную длл-ку и производил обычную очистку от вирусов.

PS: неправильная правка реестра может привести к плачевным последствиям, поэтому ответственности за чьи-то кривые руки я нести не собираюсь. Пользоваться или не пользоваться моим советом - каждый пусть решает как хочет. После очистки на всяк случай рекомендую все-равно обратиться в раздел "Помогите".

-

По-умолчанию значение параметра должно быть пустым.

-- Утверждение ошибочное и даже вредное. Последний Касперский вписывает в этот ключ 4 библиотеки.

Павел

AVZ HijackThis помощь с 10-00 до 18-00МСК

Windows7, SEP(work)

WindowsXP KIS(home)

На up не реагирую

-

-

Junior Member

- Вес репутации

- 60

Об этом я не знал, так как последним Касперским не пользуюсь, а шестой насколько я успел увидеть на нескольких машинах туда ничего не прописывает.

То есть это выходит, что последний Касперский загружает аж четыре свои библиотеки в адресное пространство каждого процесса, использующего user32.dll? Тогда мне начинает становиться ясным почему так много говорят о его ресурсоемкости...

В любом случае я просто поделился способом возможного решения проблемы, хотя похоже что тут от пользователя требуется определенные знания.

-

Junior Member

- Вес репутации

- 58

Порнобанеры

Недавно столкнулся с такой проблемой, но в самом неприятном виде

Последний раз редактировалось anton_dr; 22.01.2010 в 07:48.

Причина: Ссылка лишняя

-

Junior Member

- Вес репутации

- 58

Братик скачал тот же самый якобы Adobe Flash Player 10, с какого-то сайта, похоже порно, т.к. на окне отправки смс написано: "Вы провели на нашем сайте 1 час, потому по соглашению вы должны оплатить месячное посещение сайта для бесплатного просмотра или скачки (или что-то там такое) эротического видео ", ниже на номер 9691 отправьте 590500041, и окно для разблокировочного пароля. Окно с большим приоритетом, поверх всех окон, не закрывается и не сворачивается, при перезагрузке также появляется сразу, обычное серое без картинок, все работает, но ничего не могу сделать, т.к. окна под ним.

Получил на вашем сайте код разблокировки, но вопрос: Что за вирус конкретно, если окно пропадет, то как лечить комп?

Ответить с цитированием

Ответить с цитированием