-

Предложен способ захвата контроля над компьютером через процессор

Американские ученые из Иллинойского университета в Урбана-Шампейн, проводившие исследования под руководством доцента Сэмюеля Кинга, предложили методику захвата контроля над компьютерной системой через микропроцессор. Как сообщает InfoWorld, специалисты экспериментировали с системой на основе платформы Linux и программируемым чипом LEON. Этот SPARC-процессор распространен не слишком широко, однако применяется в некоторых специфичных областях, в частности, в оборудовании для Международной Космической Станции. Для организации атаки команде Кинга сначала пришлось перепрограммировать процессор LEON таким образом, чтобы внедрить в его память специальную "прошивку". Для этого потребовалось изменить состояние 1341 из более чем миллиона логических вентилей чипа. Далее через сеть исследователи отправили атакуемой системе особый пакет данных, активировавший "прошивку" процессора. После этого при помощи специального пароля ученые смогли получить доступ к системе. То есть, в данном случае "прошивка" играла роль своеобразного черного хода. Однако реализация подобной схемы нападения на практике будет затруднена. Главная сложность заключается в том, что злоумышленникам каким-то образом нужно будет перепрограммировать процессор. Впрочем, теоретически это могут сделать подкупленные сотрудники предприятий или системные администраторы. Так или иначе, но исследователи из Иллинойского университета уже работают над специализированными средствами, которые позволят анализировать компьютерные системы на предмет наличия микрочипов с вредоносным кодом. Свои изыскания ученые представили на конференции по вопросам безопасности в Сан-Франциско.

Подробнее

uinc.ru

Left home for a few days and look what happens...

-

-

Будь в курсе!

Будь в курсе!

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

-

Если такое будет использоваться, что по-моему маловероятно, то неплохо бы и AVZ научится анализировать микропроцессор на наличие такого черного хода

-

-

Взламывать защиту научились с помощью вредоносных чипов

Исследователи из Университета Иллинойса в Урбане-Шампэйн на конференции USENIX показали, что стандартные средства программной защиты можно обойти, используя особым образом модифицированные микропроцессоры.

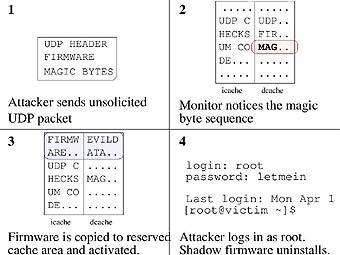

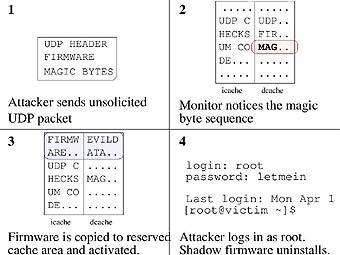

В качестве образца они взяли доступную всем желающим схему процессора Leon3, основанного на архитектуре SPARC компании Sun и добавили в него 1341 логический переключатель. Это позволило им создать систему, уязвимую сразу для трех видов атак.

Специалисты научили Leon3 обходить механизм защиты памяти операционной системы, а также включать "теневой режим", запускающий спрятанную в прошивке вредоносную программу. Их использование позволило "хакерам" получить полный доступ к компьютеру.

Авторы исследования опасаются, что современное производство интегральных схем затрагивает слишком много организаций, некоторые из которых могут иметь возможность модификации схем электронных компонентов. Обнаружить изменения процессорах в таком случае будет гораздо сложнее, чем в программах.

Схема работы "теневого режима" вредоносного микропроцессора из доклада исследователей

Источник lenta.ru

At this very moment, your eternal soul may be less than twenty miles from the burning fires of hell. If you go to hell, be sure - you'll be there forever... (c, Primal Fear, Devil's ground)

-

-

ИМХО загрузчикам и/или ОС придётся научиться проверять микрокод процессоров и отказываться запускаться в случае расхождений.

Хотя, например, если свежая версия БИОСа добавляет обновление микрокода, а потом старая ОС отказывается запускаться  то это многим не понравится.

то это многим не понравится.

Ответить с цитированием

Ответить с цитированием

то это многим не понравится.

то это многим не понравится.